Witam

Muszę sprzedać laptop razem z fabrycznym dyskiem SSD i zainstalowanym systemem operacyjnym Windows 7. Wiem, że w Windows 10 jest opcja odzyskiwania i tam wybieram przywrócenie ustawień fabrycznych z opcją trwałego kasowania danych (w razie sprzedaży komputera). Z racji tego, że na dysku były zbiory danych osobowych, szukam sposobu na bezpieczne zamazywanie wolnej przestrzeni dysku SSD. Jak to zrobić by uniemożliwić odzyskanie skasowanych danych?

Najlepiej byłoby wykonać Secure Erase i następnie zainstalować system od nowa. Secure Erase można wykonać w wielu programach - przykładowo: AOMEI Partition Assistant, Parted Magic, a nawet w większości programów do zarządzania dyskiem - pobieranych ze strony producenta dysku SSD.

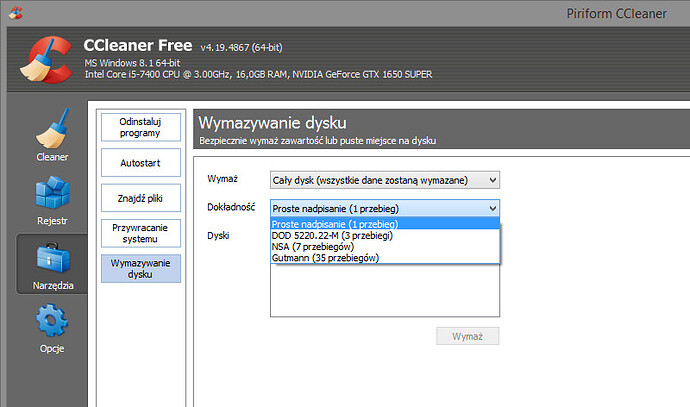

Najprostszy program jaki możesz użyć do tego celu to CCleaner. Masz tam kilka metod wymazywania danych (DOD, NSA,Gutmann). To powinno w zupełności wystarczyć.

Najprostszy program jaki możesz użyć do tego celu to CCleaner.

Ten sposób przemiela cały dysk, skracając jego żywotność. Secure Erase jest o wiele lepszym rozwiązaniem.

Uruchom pendrive z jakąś dystrybucją Linux, zainstaluj pakiet hdparm.

Otwórz konsole i:

sudo -s

hdparm --user-master u --security-set-pass 123456 /dev/sda

(o ile twój SSD jest jedynym dyskiem w lapku)

Powinno wyskoczyć:

security_password: "123456"

Potem:

hdparm --user-master u --security-erase 123456 /dev/sda

Powinien być napis

Issuing SECURITY_ERASE command.....

Po tym można zweryfikować, czy sektory mają wartość zero.

hexdump -n 1024 /dev/sda

Jeżeli tak to nic innego nie trzeba robić.

To jest dobre dla dysków twardych. SSD to komórki pamięci.

Kazdy powazny producent SSD ma do zaoferowania własny menedzer dysku w którym jest tzw. Secure Erase „usuwający” sprzetowo dane ze wszystkich bloków, łacznie z serwisowymi. Przywraca równiez pierwotna wydajność ssd.

SSD nie nadpisuje się w ten sposób ze względu na dynamiczne przypisywanie LBA z fizycznych komórek przez fw. Nie ma gwarancji, że każdy blok nadpiszesz, za to jest gwarancja że niepotrzebnie przemalujesz co najmniej połowę dysku.

SSD czyści się wyłącznie przez formatowanie szybkie (umownie czyści bo rzecz jasna to tylko same tablice, wszystkie dane poza nimi fizycznie zostają) lub właśnie przez Secure Erase.

O kolejne „rewelacje” Yakiego do wyprostowania.

To jest dobre dla dysków twardych. SSD to komórki pamięci.

Kazdy powazny producent SSD ma do zaoferowania własny menedzer dysku w którym jest tzw. Secure Erase „usuwający” sprzetowo dane ze wszystkich bloków, łacznie z serwisowymi. Przywraca równiez pierwotna wydajność ssd.

Najlepszym bo uniwersalnym i bez spyware programem do Secure Erase jest właśnie hdparm. Wersje na Windows bywają problematyczne, z kolei na Linuksie SSD może przejść w stan freeze, wtedy najskuteczniejszą metodą jest uśpić komputer i wybudzić.

Z kolei tzw. „przywracanie pierwotnej wydajność ssd” to właśnie konsekwencja zastosowania SE, który „jedynkuje” lub zeruje wszystkie bloki.

Najlepszym dla dysku SSD jest oprogramowanie producenta a nie amatora.

To on wie najlepiej co w trawie piszczy, młody.

A to ze czymś takim mozna i SSD? Można ale to nie oznacza ze to dobre a raczej ryzykowne.

Prościej Kliknac w przycisk SECURE zamiast udawać znawcę

P. S. Nie NUDŹ

Najlepszym dla dysku SSD jest oprogramowanie producenta a nie amatora.

To on wie najlepiej co w trawie piszczy, młody.

Z pewnością tak jest. Ze szczególnym uwzględnieniem Pajeta i jakości teraźniejszych testów funkcjonalnych.

A to ze czymś takim mozna i SSD? Można ale to nie oznacza ze to dobre a raczej ryzykowne.

Czymś takim. Śmieszny jesteś.

To jest bardzo dobre, niezawodne, uniwersalne narzędzie, które zadziała na kartoflu, do tego jest w pełni offline. Ryzyka nie ma żadnego… W przypadku nieobsługiwanej komendy, po prostu firmware np. SSD nie dostanie polecenia do wykonania SE (ale dopóki producenci trzymają się standardów, dopóki w tej materii problemów nie będzie).

Prościej Kliknac w przycisk SECURE zamiast udawać znawcę

W porządku, to klikaj sobie w kolorowe przyciski programów per producent lub per urządzenie. Zwracam uwagę na to, że nie jest to konieczne, że są lepsze rozwiązania, rugowane i dyskredytowane przez ignorantów.

A ilu to testowało i sprawdzało czy prawidłowo i zzawsze działa. Stu?

No fakt, amator jest lepszy niz producent sprzętu. On wie lepiej.

Chłopie. Sciagnac live, wypalić uruchomić komendy, nie pomylić sie.

Tracić na te pierdoły czas.

Prościej sciagnąć firmowy program, zainstalować i kliknac Erase. I po kłopocie.

A ilu to testowało i sprawdzało czy prawidłowo i zzawsze działa. Stu?

Zdajesz sobie sprawę z tego, że hdparm jest w codziennym użytku przez miliony osób na świecie?

A będąc złośliwym: nie ma i nigdy nie było takich programów, które działają nieprawidłowo.

Sciagnac live, wypalić uruchomić komendy, nie pomylić sie.

Nie trzeba „ściągać live” i wypalać - bo być może wyda Ci się to szokujące, ale Windows niestanowi 100% rynku tzw. desktopów. Są jeszcze „pingwiny”, które prawie wszystkie już mają hdparm wgrany, no i „jabłka”.

Prościej sciagnąć firmowy program, zainstalować i kliknac Erase. I po kłopocie.

Prościej, zgoda.

A potem jeszcze sprawdzić czy na pewno SE został wykonany…  Kolejnym narzędziem, ale już nie od producenta SSD bo takowe nie istnieją. Albo zawierzyć na słowo.

Kolejnym narzędziem, ale już nie od producenta SSD bo takowe nie istnieją. Albo zawierzyć na słowo.

Fajne głupoty piszesz Yakii.

Wypowiadasz się jak ktoś, kto tylko „liznął” oprogramowanie CLI i to w dodatku przez papierek.

hdparm nic innego nie robi, jak wysyła komendę ATA do kontrolera dysku. Obojętnie, czy to HDD, czy SDD, jeżeli firmware przedstawia, że obsługuje Secure Erase to wystarczy odpowiednie polecenie przesłane do kontrolera.

Jest to dalej realizowane sprzętowo, a program nie ma nic do tego i co najwyżej może wyświetlić rezultat.

Jedyne niebezpieczeństwo w ogóle dotyczące SE to zahasłowanie dysku empty stringiem lub NULLem na niektórych laptopach Lenovo. Taki BIOS/UEFI potem nie potrafi zmienić hasła, a pustego nie przyjmuje i trzeba rozkręcać lapka i przepiąć dysk do kompa innego producenta.

Wszystko jest dokładnie w dokumentacji opisane i podkreślone, aby tak nie robić.

Również użycie tego z dyskiem podpiętym przez USB może się źle skończyć.

Ta… szczególnie wtedy, gdzie dysk który chcesz wyczyścić jest jedyny i z którego odpalasz taką aplikację na systemie, który jest online. Bardzo to rozsądne.

Wiele nowoczesnych UEFI też ma implementację Secure Erase w podobny sposób tylko bez wklepywania poleceń - lepiej tego użyć. Nie każde UEFI niestety taką opcję posiada.

Przedstawiłem jedną ze sprawdzonych i bezpiecznych metod i dających pewność, że bloki zawierają same zera.

Sprawdzałes czy zawsze aplikacja prawidłowo działa? W jaki sposób to zrobiłes. Czym?

Sprawdzonych przez kogo? Kto daje ta pewność? Konkretnie

Moze jednak producent musi sie bardziej pilnowac niż amatorzy.

On za błędy zapłaci. Amator nie.

P.S. Napisałem ci tylko ze

Nauczcie się rozumieć co czytacie i piszecie

Jako prywatna osoba mozesz wymontowac dysk i wywalić go na śmietnik. Mozesz uzyć równiez tej linuxowej bajki. W Firmie ( nie brat i szfagier) musisz mieć gwarancję ze to działa. Wasze opowiesci to za mało. Młodzi.

A tak bardziej konkretnie?

Z tego co pamietam to uzytkowników dystrybucji liunuksa jest 50-60 milionów.

I co? Kazdy kasuje tak dane i sprzedaje dyski? Co ile dni tak robi skoro to tyle milionów?

Co dwa dni czy co cztery?

A ty co ile?

Sprawdzałes czy zawsze aplikacja prawidłowo działa? W jaki sposób to zrobiłes. Czym?

Wystarczy, że niedowiarek po przeprowadzonym SE, objedzie SSD hexdumpem, który domyślnie bez parametrów odczyta całe źródło i wyświetli dowolny pierwszy adres z wartością różną od zera? A jeśli chodzi o rozmowę komputera z ssd to komunikację można logować…

Moze jednak producent musi sie bardziej pilnowac niż amatorzy.

On za błędy zapłaci. Amator nie.

Nie słyszałem jeszcze aby Cannonical musiał tłumaczyć się z utraty danych użytkowników, a taki Microsoft tak. I czy zapłacił?

Nauczcie się rozumieć co czytacie i piszecie

Tak, wszyscy musimy się nauczyć czytać. Wszyscy. Ty jeden jedyny trzymasz się logiki i faktów. A może to jest tak, że problem jest z tobą? Pomyślałeś o tym przez chwilę? Bowiem tylko ty masz problemy z komunikacją i to ty odpływasz od rzeczywistości. Zawsze, w bez wyjątku każdym temacie, który zabrudzisz buciorami. Nawet pewien autysta ma mniejsze, a to jest - no przyznaję - wyczyn.

W Firmie ( nie brat i szfagier) musisz mieć gwarancję ze to działa. Wasze opowiesci to za mało. Młodzi.

Ale głupi ci ludzie w RedHat Enterprise. Musisz im o tym koniecznie powiedzieć zanim będzie za późno.

A żeby było zabawniej: ATAPI nie wymyślili amatorzy. hdparm jest również na Windows. hdparm nie służy do kasowania danych. A teraz dobrej nocy, niech ci się śnią kolorowe przyciski programów producentów SSD.

Najpierw sie dowiedz czym w specyfikacji ATA rózni sie SECURITY ERASE od SANITIZE. Czym w ogóle sie rózni.

Jakie polecenie jest w specyfikacji SCSI i ile ma trybów

Oraz jakie jest w NVMe i czy na wszystkich SSD funkcja SANITIZE jest dostępna.

A dopiero potem bleble. ![]()

P.S. Wypadało by również sie dowiedziec czym te specyfikacje się róznią. Przyjemnej nauki.

A tak przy okazji, nie słyszałem by zhakowano instalator Windows na serwerach Microsoft.

Cannonical miał ten problem z Ubuntu. Jeden dzień zanim sie zorientował ale to wystarczyło.

Dokładnie tego się spodziewałem - uprawiasz standardowy tzw. thread derailing. Mowa jest o SE w hdparm vs śmieszne apki producenta, to teraz przeskakujemy na inny kwiatek, tak? „Nie ze mną te brunery numer”.

A rózni się. I to ten sam kwiatek. Dokładnie ten sam.

Troche mniej lenistwa.

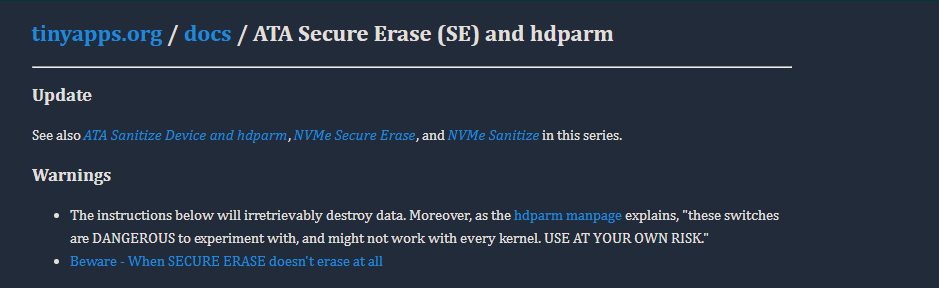

https://tinyapps.org/docs/ata_sanitize_hdparm.html

A co do SE to