Mam problem, gdyż bardzo często podczas próby dostania się do VNC otrzymuję komunikat “Too many authentication failures”. Sprawdziłem w logach i jakieś nieładne haxory z Chin i ZSRR ciągle próbują mi się dobrać do sprzętu. Uniemożliwia mi to praktycznie korzystanie z pulpitu zdalnego. Mogę czekać (nie wiem ile dokładnie) i jeśli nikt nie chciał się dostać do VNC to w końcu dostęp zostaje odblokowany. Mogę też odpalić kolejny pulpit, ale to raczej mija się z celem, bo tracę wszystko odpalone programy. Co radzicie z tym zrobić?

Na serwerze znajduje się Debian 8 z TightVNC.

Co robić, jak żyć ^^

Zacząłbym raczej o postawienia VNC jak należy, czyli w sieci lokalnej, nie internet.

Do tego zrób sobie VPN i będziesz się po VPNie łączył z siecią lokalną i dopiero do VNC.

Można też zestawiać połączenie przez SSH z VNC (VNC over SSH).

Wybór należy do Ciebie.

O bezpieczeństwie mówi nawet F.A.Q. na stronie TightVNC:

How secure is TightVNC?

Although TightVNC encrypts VNC passwords sent over the net, the rest of the traffic is sent as is, unencrypted (for password encryption, VNC uses a DES-encrypted challenge-response scheme, where the password is limited by 8 characters, and the effective DES key length is 56 bits). So using TightVNC over the Internet can be a security risk. To solve this problem, we have plans to implement built-in encryption in future versions of TightVNC.

In the mean time, if you need real security, we recommend installing an SSH server, and using SSH tunneling for all TightVNC connections from untrusted networks.

Wypadałoby czasami poczytać, zanim wystawi się usługę “na świat”.

Wszystko rozumiem, ale podyktowane jest to różnymi rzeczami… Najprościej byłoby wyłączyć możliwość blokowania dostępu po wpisaniu X nieprawidłowych haseł, tylko jak to zrobić?

Próbują złamać Ci hasło metodą brute force lub słownikową, a ty pytasz się jak wyłączyć mechanizm, który sprawia, że nie włamią Ci się na maszynę w 10 minut. oO

Co najmniej dziwne pytanie.

Najprościej nie znaczy najlepiej.

Skonfiguruj sobie po VNC po SSH:

http://securityjedi.com/tunnel-vnc-ssh/

Albo wystaw VNC bez hasła, na jedno wyjdzie jakbyś wyłączył blokowanie po X próbach wpisania hasła.

Zmień port vnc na inny, na domyślnych często coś próbuje się zalogować.

porty sip, vnc, telnetu, ssh są dość często sprawdzane przez jakieś syfy.

Zmiana portu to nie rozwiązanie problemu tylko “proteza” i to na dodatek na bardzo krótki czas.

56-bitowe szyfrowanie DES to nie jest coś, co w dzisiejszych czasach stanowi wyzwanie, poza tym reszta ruchu VNC nie jest szyfrowana.

Z resztą nie moja maszyna…

Tą tezę można włożyć między bajki (może kiedyś tak było) - przeszukiwanie odbywa się pod kątem otwartych portów, a dopiero potem otwarte są sondowane w poszukiwaniu typu usługi.

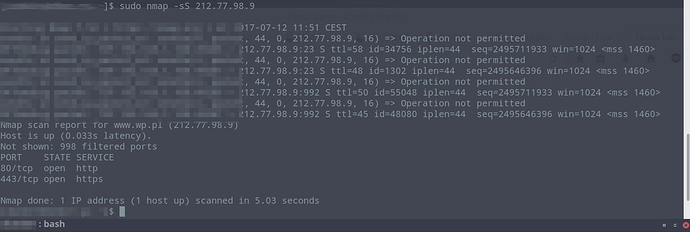

Spróbuj sobie chociaż “nmap -sS IP” w mgnieniu oka znajdzie Ci otwarte porty i usługi na nich.

Masz rację, to proteza i kiepskie rozwiązanie.

Nie mam w domu otwartych portów, poza tym co czasami otworzy upnp, a i tak w logach routera są najczęściej próby połączenia z portem 23. Syf nie zawsze zwraca uwagę na to czy faktycznie porty są otwarte, czasem próbuje łączyć się na siłę.