Cześć! Mam problem z blokowaniem kont w domenie. Przejąłem środowisko po byłym adminie, który skonfigurował wiele rzeczy nie pozostawiając po sobie żadnej dokumentacji, w związku z czym będę wdzięczny za jakiekolwiek wskazówki.

Moja domena wymusza zmianę hasła raz na 30 dni. Jeden z użytkowników po ostatniej zmianie hasła, co chwila zostaje zablokowany. Wyglada to tak, jakby jakaś usługa dobijała się do domeny za pomocą jego poświadczeń. Chciałbym namierzyć tę usługę/komputer, nie jest to jednak takie proste, gdyż log dziennika zdarzeń systemowych wygląda tak:

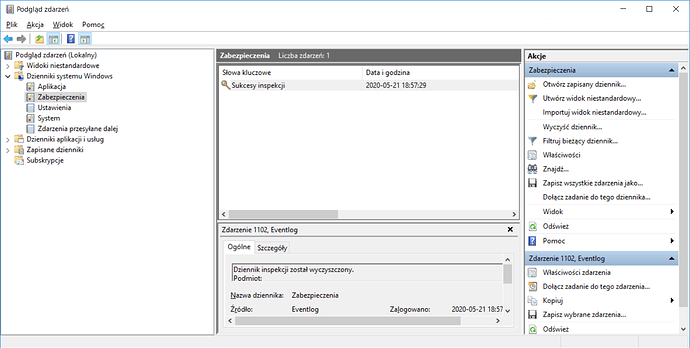

Wczoraj wyczyściłem log by był bardziej przejrzysty, były tam jedynie wpisy z 2018 i 2019, dalej nic. Gwarantuję, że wczoraj do domeny logowało się co najmniej 1000 osób, niestety w logach po tym ani śladu.

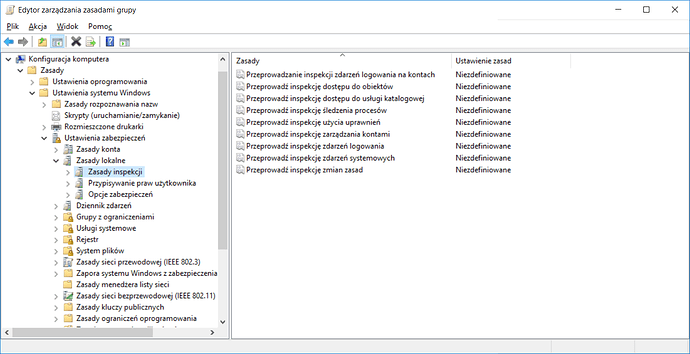

Zasady grupy w Default Domain Controllers Policy wyglądają następująco, ale mam wrażenie, że pomimo braku konfiguracji w tym miejscu, logowania i tak powinny być odnotowywane przez kontrolery domeny?

Kontrolery w niniejszej domenie sa dwa, na obu sytuacja wygląda jednak tak samo. Czy macie może jakiś pomysł gdzie mogę szukać wpisów o zdarzeniach logowania?

Z góry bardzo dziękuję za pomoc!

Pozdrawiam i życzę miłego weekendu.

Dzięki!

Dzięki!