Czy ktoś mógłby mi podać sumę MD5 pliku linuxmint-18.3-cinnamon-64bit.iso?

Wygląda że podają sumę kontrolną tylko w postaci: sha256

https://ftp.heanet.ie/mirrors/linuxmint.com/stable/18.3/sha256sum.txt

Przykład obliczania sha256:

sha256sum nazwa_pliku.iso

Tak wiem ale pytam ludzi, którzy mają ten plik u siebie na dysku na przykład

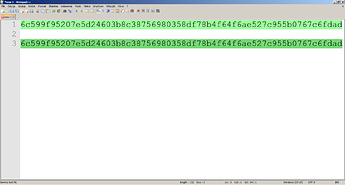

MD5 = 09359634D07A2ACA3FA9F058EFE4B8D1

Tak to u mnie wygląda.

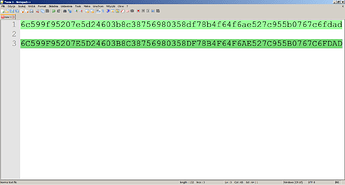

To masz ode mnie jeszcze:

md5sum linuxmint-18.3-cinnamon-64bit.iso

09359634d07a2aca3fa9f058efe4b8d1 linuxmint-18.3-cinnamon-64bit.iso

Dziękuję za odpowiedzi, u mnie też się zgadza

MD5 przestało być używane po sławetnym włamie na serwery miętowe i podmianie iso na złośliwe.

Ciekawe dlaczego? Przecież najpierw włam a potem podmiana. Co zmiana metody liczenia sumy miałaby tu zdziałać?

Pojęcia nie mam. Tak coś kiedyś napisane było na forum.

Bo ten algorytm jest łatwy do “złamania” w odniesieniu do możliwości obliczeniowych dzisiejszych komputerów. Ale tutaj nie o to chodziło. Tutaj podmieniono obraz ISO - o ile dobrze pamiętam. Weszli do serwisu:

https://zaufanatrzeciastrona.pl/post/pobieraliscie-linux-mint-iso-uwaga-na-tylna-furtke/ .

Generalnie - im mocniejszy algorytm - tym lepszy.

Przykład - jak są haszowane hasła w Arch Linux:

https://wiki.archlinux.org/index.php/SHA_password_hashes .

Jak się można zabezpieczyć? Podpisać taki plik ISO ORAZ pliki sum kontrolnych kluczem GPG lub RSA:

https://raymii.org/s/tutorials/Sign_and_verify_text_files_to_public_keys_via_the_OpenSSL_Command_Line.html .

Rzecz jasna inną sprawą jest kwestia zaufania do klucza GPG / jego właściciela i możliwość porównania odcisku klucza (zamieszczonego w niezależnym nazwijmy to serwisie) z tym uzyskanym z weryfikacji … itd., itp.

EDYCJA:

Przejdź pod ten odnośnik - możesz zweryfikować czy ten konkretny plik sumy kontrolnej jest prawidłowo podpisany kluczem GPG i “pasuje” do pliku podpisu (czy plik podpisu odnosi się rzeczywiście do tego pliku sumy  )

)

http://mirrors.advancedhosters.com/linuxmint/isos/stable/18.3/

Klucz GPG zweryfikujesz na jednym z wielu serwerów GPG. Pozostaje kwestia zaufania - czy klucz rzeczywiście jest właśnością osoby określonej jako właściciel.

EDYCJA II:

http://wklej.org/hash/2c38bd501ed/

http://wklej.org/id/3305880/

Kolizje MD5 są znane od dawna, więc nie jest to żaden sposób wiarygodna metoda weryfikacja autentyczności. Jak już jesteśmy przy z3s to

Powiedz to tweaking.com - oni używają MD4 do sprawdzenia czy aplikacja nie jest uszkodzona.

Pobieraj ISO z torrentów, klienty torrent dbają o to, żeby sumy się zgadzały.

Generalnie sumy kontrolne mogą służyć do stwierdzenia, że plik jest uszkodzony, ale nie że jest poprawny. Może dać wynik fałszywy pozytywny. Dotyczy to każdej sumy kontrolnej, tyle że MD5 akurat jest łatwiej dopasować niż SHA256

Pisząc poprawny masz na myśli czy pochodzi z zaufanego źródła?

Jak dopasować… notepad++ (Windows), zaznaczasz jeden i podkreśla drugi. Nawet duże litery nie są przeszkodą (pewnie notatniki z GUI na GNU/Linux mogą podobnie tylko wymagać to może zmiany do przyzwyczajanego na inny czy posiadanie dwóch):

Lub nawet w wierszu poleceń / terminalu się pewnie da (np. if oraz dwie zmienne i dla nich zwracasz komunikat błędu).

Jeśli z oficjalnej strony, to raczej źródło zaufane, W sieci Torrent ciężko podmienić plik. Pobieranie dużych plików przez przeglądarkę już wiele razy u mnie się skończyło błędną sumą kontrolną, z torrentów nigdy. Chyba że plik torrentu został podmieniony  . Pozostaje i tak ręczna walidacja sum kontrolnych, ale nie popadajmy w paranoję, żeby prosić o np. listowne przysłanie takich danych

. Pozostaje i tak ręczna walidacja sum kontrolnych, ale nie popadajmy w paranoję, żeby prosić o np. listowne przysłanie takich danych  Choć dzisiaj tak można robić z kluczami kryptograficznymi (dla poufności, nie autoryzacji źródła)

Choć dzisiaj tak można robić z kluczami kryptograficznymi (dla poufności, nie autoryzacji źródła)

@krystian3w

Te sumy kontrolne są przedstawiane w hex, wielkość liter nie mają znaczenia. Miałem na myśli podmienić plik i poszperać tak, żeby się zgadzały sumy kontrolne.

Hmm jak dla mnie, to może wystarczy porównać dwie sumy jak udostępniają (jak nie udostępniają to raczej ten torrentowy system udostępniania lepszy):

Raczej aż takiej kolizji łatwo się nie da zrobić by zestaw sum kontrolnych był identyczny. Jak testowałem ten ostatni z sha1 to md5/sha256 dla plików było różne.