Jak w temacie

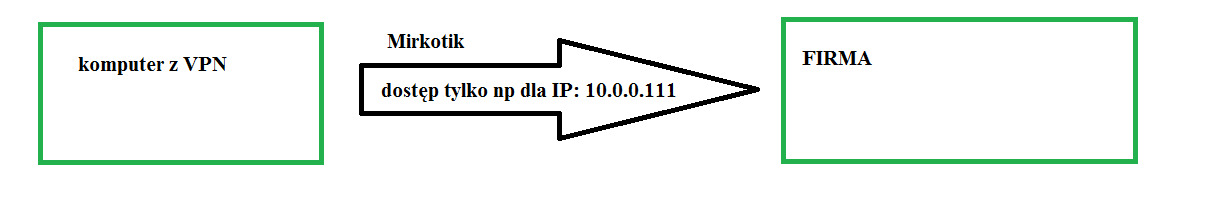

Połączenie VPN - czy istnieje możliwosć ustalenia aby dla danego połączenia przypisać tylko jeden adres IP lokalny?

Hmm nie wiem czy dobrze rozumiem, ale chcesz, aby zdalny pracownik miał dostęp tylko do jednego ip w firmie?

Można ustawić, żeby MT przydzielał stałe ip danemu użytkownikowi vpn. Jak już masz przydzielone to stałe ip dla usera to na firewalu robisz regułę dla tego ip, że accept dla adresu docelowego, później drop reszty.

Dokładnie tak dla każdego połączenia VPN dostęp tylko do jednego adresu IP (komputer pracownika)

No to w ppp secrets przypisujesz userom stałe adresy z puli vpn w kolumnie remote address. W firewall, to zależy jak masz. Typowo, to po regułkach accept estabilished / related dodajesz accept forward src addres to ten adres który przypisałeś userowi w secrets, dst address to ip docelowy, a pod listą akceptacji dla wszystkich userów robisz grupowy drop forward z puli adresów vpn.

brzmi to dla mnie mniej więcej jak ta instrukcja:

Instrukcja jak postępować w przypadku napotkania koronawirusa:

朣楢琴执执 瑩浻牡楧硰执执獧浻牡楧敬瑦 瀰 絸朣杢执獧扻捡杫潲湵 潣潬昣昸昸慢正 牧畯摮椭 慭敧敷止瑩札慲楤湥楬敮牡氬晥⁴潴敬 瑦戠瑯潴牦浯潴 捥捥捥戻捡杫潲湵浩条眭 扥楫bn 楬敮牡 札慲楤湥潴昣昸昸攣散散戻捡杫潲 湵浩条洭穯氭湩慥牧 摡敩瑮琨灯捥捥捥 慢正牧畯摮椭慭敧 獭氭湩慥牧摡敩瑮琨灯 捥捥捥慢正牧畯摮椭慭敧楬敮牡 札散散汩整 牰杯摩慭敧牔湡晳牯楍牣 獯景牧摡敩瑮猨慴 瑲潃潬卲牴昣昸昸摮潃潬卲牴攣散散 潢摲牥 硰猠汯摩搻獩汰祡戺潬正潭潢 摲牥爭摡畩 瀲漭戭牯敤慲楤獵硰敷止瑩戭牯敤慲楤獵 硰戻牯敤慲楤獵硰执獧搴摻獩汰祡戺潬 正瀻 獯瑩潩敲 慬楴敶执獧搴筮楤灳慬湩楬敮戭潬 正漻敶晲潬朣楢琴执 执瑩浻牡楧硰执执獧 浻 牡楧敬瑦瀰絸朣杢执獧扻捡杫潲湵潣潬昣 昸昸慢正牧畯 摮椭慭敧敷止瑩札慲楤湥楬敮 牡氬晥 ⁴潴敬瑦戠瑯潴牦浯潴捥捥捥戻捡杫 潲猠汯摩搻獩汰祡 戺潬正潭潢摲牥爭摡畩 瀲漭戭牯敤慲

… i umyć ręce…

Z taki podejściem to się nie bierz za Mikrotika, tylko za jakiś głupi prosty router ;). Nikt ci tego dokładnie nie napisze, bo nie zna obecnej konfiguracji Twojego routera.

Zadałem pytanie o możliwość a otrzymałem prawie gotową odpowiedź, dziękuję

Tak, w IPSec tak i nie musisz kondonić się z fw.

Nie do końca rozumiem odpowiedzi - możesz rozwinąć?

W ogóle czy to dobry pomysł na takie selektywny dostęp tylko dla jednego adresu IP jako dodatkowe zabezpieczenie VPN przed atakiem podczas pracy zdalnej ?

Jak najbardziej. Załóżmy, że dana osoba wykonuje pracę tylko na jednym urządzeniu, to po co jej dostęp do całej sieci?

Co do IPSec, czystego IPSec, on opiera się na politykach, w ktorych określasz które pakiety mają być akceptowane i szyfrowane, możesz też określi które mają być odrzucane. Jednak gdy akceptujesz tylkonkonkretne pakiety, reszta i tak jest odrzucana. Routing nie jest tu już potrzebny, bo IPSec Ci to załatwia. Ten mechanizm wie od kogo i jakie pakiety przyjmuje. Firewalla dotykasz tylko, jeśli trzeba zezwolić na sam ruch z podsieci IPSec. Przy L2L, musisz jeszcze pomijać NAT. Tyle.

Odpowiedź fajna, tylko Ja aż tak nie latam w MK żeby to samemu ogarnąć.

Może jakiś chociażby przykład ze strony to sobie po-analizuję jak to wdrożyć u mnie.

Oczywiście, że tak - tak się często robi, że użytkownicy VPN są w odpowiedniej grupie i już na tej warstwie jest im wycinany dostęp do danych podsieci.

Przykłady niewiele Ci dadzą. Zasadę działania IPSec trzeba rozumieć, inaczej będziesz umiał tylko skonfigurować Mikrotika. Na Cisco robi się to ciutkę inaczej, na Mikrotiku inaczej, na innych też. Gdy rozumiesz zasadę działania, rozpykanie konfiguracji na urządzeniu konkretnego producenta to chwila.

Konfiguracja, konfiguracją, gdy coś nie zadziała, nie będziesz wiedział gdzie szukać przyczyny. W sieci jest sporo dokumentów opisujących jak działa ten protokół.

Dziękuje za odpowiedzi, niemniej to już mnie przerasta.