Poradnik obejmuje:

1. Omówienie instalacji programu TrueCrypt i najważniejszych ustawień konfiguracyjnych,

2. Tworzenie pliku-kontenera dla prywatnych i poufnych danych,

3. Montowanie plików-kontenerów jako wirtualne dyski.

Tytułem wstępu

W ostatnim czasie, także na forum dobrychprogramów, poruszano kwestię prywatności danych zapisanych na dyskach twardych naszych komputerów. Zastrzegam z góry, iż porada ta nie jest kierowana do zagorzałych fanów piractwa wszelkiej maści, ale patrząc realnie takim osobom też będzie przydatna.

Poradę kieruję przede wszystkim do osób, które chcą zapewnić całkowite bezpieczeństwo swoim poufnym danym. Nie jest ważne czy dane te, to Wasze „tajne miłosne mejle”, ukrywane przed wścibskimi oczami siostry; czy są to poufne firmowe dane, czy może też „filmy dla dorosłych” i nieprzebrane ilości empetrójek pozyskanych w sposób co najmniej wątpliwy z punktu widzenia prawa.

Nie wchodząc w rozważania co kto chce przed kim ukryć, poradę kieruję do osób ceniących sobie swoją prywatność, cokolwiek miałaby ona oznaczać.

1. Omówienie instalacji programu TrueCrypt i najważniejszych ustawień konfiguracyjnych

Kiedy mówię o zabezpieczeniu poufnych danych mam na myśli takie ich „przetworzenie”, aby np. w razie kradzieży (kontroli) były one bezużyteczne dla złodzieja (kontrolującego). Oczywiście ktoś może prywatne dane nagrywać na płyty i usuwać z dysku twardego, ale jak zapewne wiecie dane takie można stosunkowo łatwo odzyskać. Można także używać programów do całkowitego usuwania danych z dysku, ale przecież dane uprzednio nagrane są ciągle fizycznie dostępne na płytach co w przypadku kontroli jest rozwiązaniem co najmniej idiotycznym. Co więc można zrobić, aby dane były prawie całkowicie bezpieczne? Należy je zaszyfrować.

Szyfrowaniem danych zajmuję się już od pewnego czasu i, z doświadczenia wiem, że najlepszym rozwiązaniem programowym jest całkowicie bezpłatny TrueCrypt. Program ten umożliwia szereg działań, które, przy przestrzeganiu pewnych zasad, dają niemal stuprocentowe zabezpieczenie naszych danych.

TrueCrypt można pobrać z wortalu dobreprogramy:

http://www.dobreprogramy.pl/TrueCrypt,P … 12856.html

spolszczenie:

http://www.dobreprogramy.pl/TrueCrypt,P … 12855.html

oraz ze strony projektu:

spolszczenie:

http://www.truecrypt.org/localizations.php

Spolszczenie, wystarczy pobrać i wypakować do folderu, w którym dokonamy instalacji programu.

Przebieg instalacji:

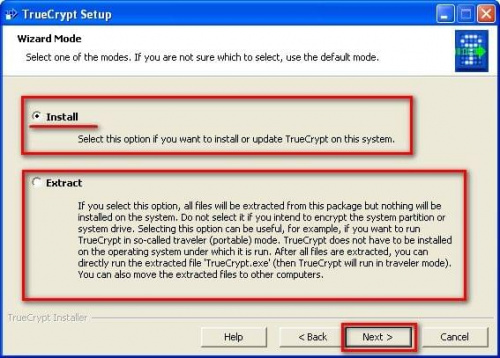

Po uruchomieniu instalatora i zaakceptowaniu licencji, ukazuje się ekran, który umożliwia nam wybór między zwyczajną instalacją a wyłącznie wypakowaniem plików. TrueCrypta można używać także z nośników wymiennych. Ważne jest także to, że po zwykłej instalacji można przenieść folder instalacyjny i tym samym uzyskać to samo co w przypadku wybrania opcji wypakowania plików. Dla potrzeb tego poradnika zainstalujemy TrueCrypta normalnie. Normalna instalacja jest wymagana w przypadku chęci zaszyfrowania całej partycji systemowej.

Wybór normalnej instalacji programu

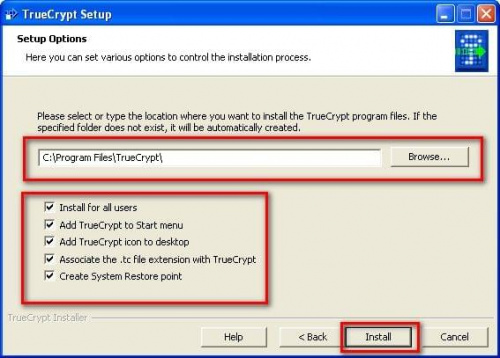

W kolejnym oknie możemy wybrać miejsce instalacji (najlepiej pozostawić domyślne – program nie zajmuje wiele miejsca). W oknie tym mamy do wyboru jeszcze kilka opcji: instalacja dla wszystkich użytkowników komputera, dodanie TrueCrypta do menu Start, utworzenie ikony programu na Pulpicie, utworzenie skojarzenia plików *.tc (pliki-kontenery) z programem, utworzenie Punktu przywracania systemu. Można wszystkie opcje pozostawić zaznaczone.

Wybór miejsca i opcji instalacji

Po kliknięciu przycisku Install program zostanie zainstalowany a po tym wyświetlony zostaje monit o przeczytanie podręcznika użytkownika (w j. angielskim). Jeśli chcemy czytać wciskamy Tak, w przeciwnym razie wybieramy Nie. Na zakończenie pozostaje nacisnąć Finish. Następnie wypakowujemy spolszczenie do folderu instalacyjnego i możemy uruchomić TrueCrypt w wersji polskiej (spolszczenie dotyczy opcji najbardziej potrzebnych).

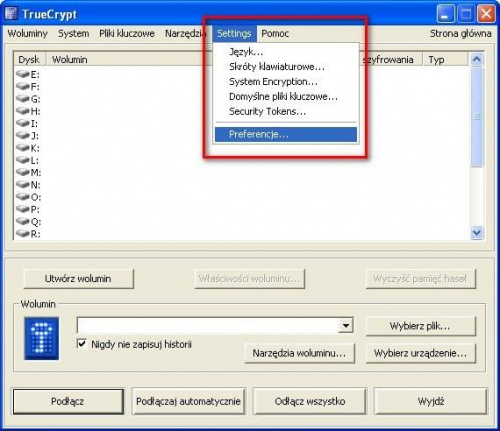

W oknie głównym klikamy przycisk Settings i wybieramy opcję Preferencje… (jak na screenie poniżej).

Okno główne programu

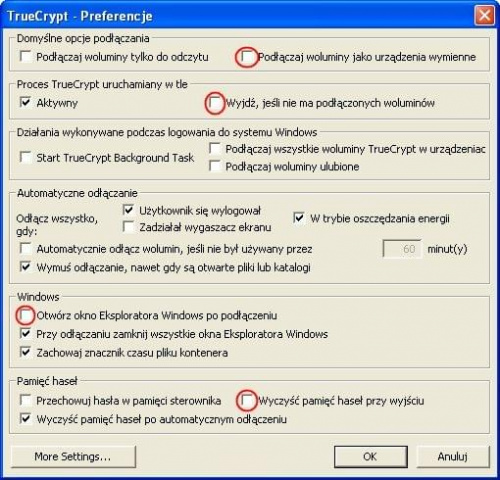

W oknie preferencji warto zaznaczyć opcje, które zaznaczyłem czerwonymi kółkami. Wyjaśnię też, że opcja „Podłączaj woluminy jako urządzenia wymienne” działa w ten sposób, że kiedy podłączymy plik-kontener to będzie on widoczny jak np. pendrive. Jest to dobre rozwiązanie w przypadku plików-kontenerów, ponieważ wprowadza pewien porządek. Nie jest to jednak opcja obowiązkowa. W ogóle pierwsze trzy „czerwone kółeczka” są moimi propozycjami. Czwarta opcja („Wyczyść pamięć haseł przy wyjściu”) jest jednak zalecana ze względów bezpieczeństwa.

Okno preferencji TrueCrypta

Pod wcześniej wspomnianym przyciskiem Settings są także dostępne inne opcje. Dotyczą one języka programu, skrótów klawiszowych czy domyślnych plików kluczowych używanych do zabezpieczenia plików-kontenerów. Na razie te opcje nie są nam potrzebne.

Mając już zainstalowany i poprawnie ustawiony program możemy przystąpić do szyfrowania naszych poufnych danych.

2. Tworzenie pliku-kontenera dla prywatnych i poufnych danych

Plik-kontener to plik, który program TrueCrypt może zamontować w systemie jako zwykły dysk. Na dysku tym możemy pracować tak samo jak na innym zwykłym dysku. Bezpieczeństwo polega na tym, że jeśli nasz plik-kontener nie jest zamontowany jako dysk, to bez znajomości hasła nie ma możliwości zobaczenia co znajduje się wewnątrz tego pliku.

Pliki-kontenery możemy zabezpieczać hasłem, ponadto możemy użyć dowolnego pliku, który w połączeniu z hasłem da nam dostęp do pliku-kontenera. Warto nadmienić, że ten plik-klucz jest tak samo ważny jak hasło. Jego utrata lub zmiana w początkowym 1 megabajcie owocuje brakiem dostępu do pliku-kontenera. Dlatego też kopię pliku-klucza należy bezwzględnie przechowywać w bezpiecznym miejscu, najlepiej nagraną na CD (po nagraniu sprawdzić czy plik z CD działa!![]()

Program TrueCrypt umożliwia tworzenie dwóch rodzajów plików-kontenerów. Pierwszy z nich jest zwykłym plikiem, który jest chroniony tylko jednym hasłem (lub hasłem i plikiem-kluczem); drugi, umożliwia nam stworzenie takiego pliku-kontenera, w którym jest zawarty tzw. wolumin ukryty, czyli drugi wirtualny dysk (chroniony innym hasłem). Zapytacie po co tworzyć dysk w dysku? Wyobraźmy sobie taką sytuację, że ktoś zmusza nas do podania hasła dostępu do jednego pliku-kontenera a my nie możemy odmówić. Wtedy podajemy jedno z dwóch haseł do naszego pliku i jest to akurat to hasło, które np. otworzy pusty dysk albo dysk na którym nie ma niczego „ważnego”. Drugie hasło pozostaje nadal naszą słodką tajemnicą i nadal chroni nasze „tajne miłosne mejle”.

Sposób ten wykorzystuje tzw. zasadę legalnego zaprzeczenia. Gdybyśmy mieli utworzony plik-kontener zabezpieczony tylko jednym hasłem to podanie tego hasła wiąże się z wiadomymi konsekwencjami. Zasada legalnego zaprzeczenia jest szeroko stosowana w Wielkiej Brytanii, gdzie odmowa podania hasła traktowana jest jako utrudnianie postępowania i w sprawach takich zapadają wyroki skazujące. W przypadku woluminów/dysków ukrytych całkiem legalnie możemy podać inne hasło i tym samym wykazać, że w naszym szyfrowanym dysku nie ma nic co mogłoby budzić wątpliwości.

Najważniejszą informacją jest jednak to, że nie można w żaden sposób udowodnić, że w danym pliku-kontenerze istnieją dwa różne dyski. Nawet po otwarciu „nie tajnego dysku” nie da się udowodnić, że jest jeszcze inny, bardziej tajny. Z tego powodu zalecam zawsze tworzenie plików-kontenerów z woluminami ukrytymi. Teraz opiszę tę metodę.

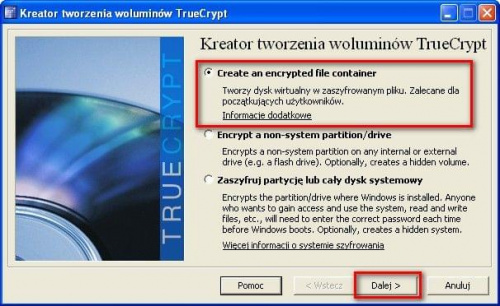

Aby utworzyć plik-kontener klikamy w głównym oknie programu przycisk „Utwórz wolumin”. Poniżej przedstawiam kolejne kroki tworzenia woluminu ukrytego. W czerwonych ramkach kroki do wykonania, w zielonych kroki ewentualnie do wykonania.

Po naciśnięciu przycisku „Utwórz wolumin” wykonujemy kolejne kroki jak na screenach poniżej:

Notkę o sytuacji zagrożenia życia czytaj jako możliwość postawienia zarzutów utrudniania śledztwa.

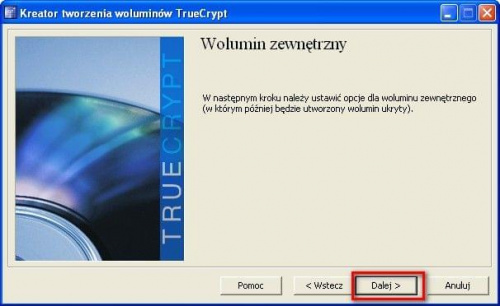

Tryb bezpośredni tworzy ukryty wolumin w już istniejącym pliku-kontenerze. Wybieramy tryb zwykły, gdyż musimy w ogóle utworzyć jakiś plik kontener, aby później stworzyć wolumin ukryty.

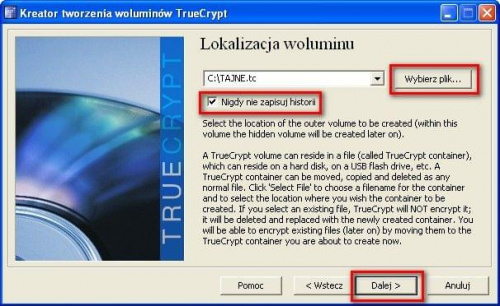

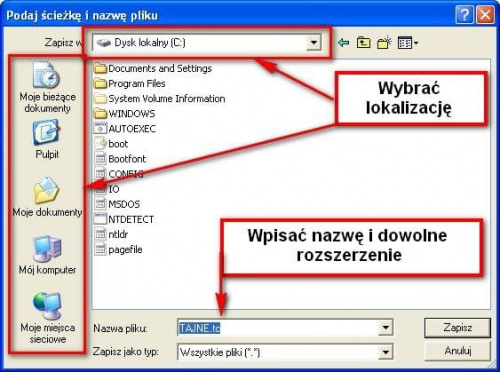

Po naciśnięciu przycisku „Wybierz plik…” wybieramy lokalizację oraz wpisujemy nazwę i rozszerzenie. Jeśli wybierzemy rozszerzenie „.tc” to po dwukrotnym kliknięciu otworzy się okno TrueCrypta wraz z podaną ścieżką do pliku, gdyż ustawiliśmy podczas instalacji opcję utworzenia skojarzenia dla tego typu plików. Możemy jednak podać dowolne rozszerzenie, ale musimy pamiętać, że np. nasze TAJNE.jpg to plik-kontener a nie zdjęcie z wakacji.

AES jest algorytmem wystarczającym. Twofish jest jeszcze lepszy ale wolniejszy. Algorytmy łączone są wyjątkowo bezpieczne, ale i wyjątkowo wolne. Algorytm mieszający zostawiamy w spokoju, każdy z nich jest „dobry”. Możemy zrobić test szybkości, aby zobaczyć jak nasz komputer szybko szyfruje dane w locie.

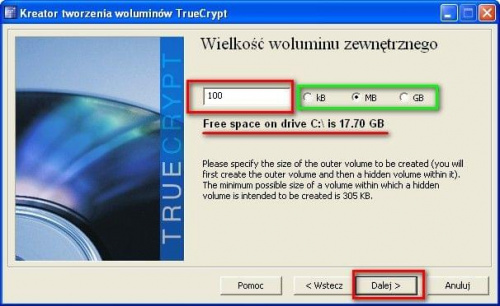

Wpisujemy rozmiar pliku kontenera (woluminu zewnętrznego, nie tajnego i nie ukrytego). W zielonej ramce możemy dokonać zmiany jednostek wielkości. Podkreślono informację o całkowitym wolnym miejscu na dysku, na którym tworzymy plik (można więc nie szyfrować całego dysku a np. utworzyć na nim plik zajmujący całe wolne miejsce).

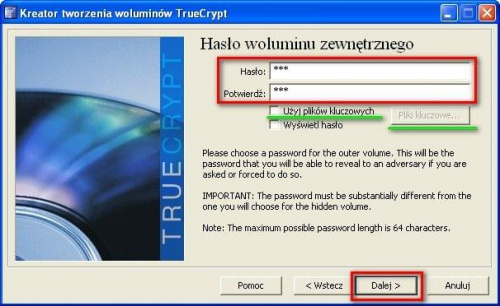

Podajemy hasło, to które możemy zdradzić w sytuacji podbramkowej, może być łatwe i krótkie. Hasło to będzie chronić ten dysk, który możemy pokazać wszystkim (legalnie zaprzeczyć). Zielone podkreślenia tyczą się użycia plików-kluczy (jeśli chcemy to zaznaczamy i wskazujemy odpowiedni plik).

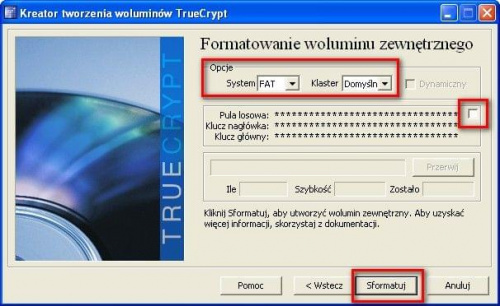

Dla woluminów zewnętrznych jako system plików wybrać FAT (lepsza tolerancja dla woluminów ukrytych). Odznaczyć haczyk obok „Puli losowej”, ukryjemy wszystkie dane szyfrowania. Na koniec klikamy „Sformatuj”.

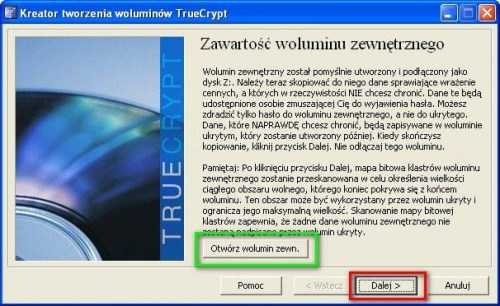

Gratulacje! Udało Ci się utworzyć zwykły plik-kontener (wolumin zewnętrzny). Możesz go teraz zamontować i zapisać w nim pseudo-tajne dane po czym utworzyć wolumin ukryty wewnątrz. Klikamy „Dalej” w celu utworzenia woluminu ukrytego.

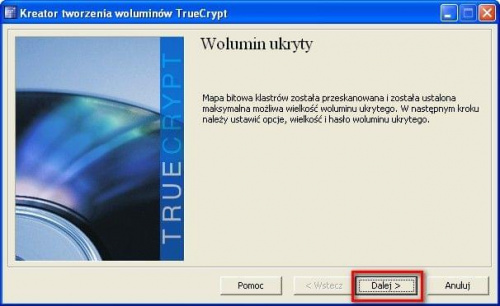

Przystępujemy do utworzenia woluminu ukrytego.

Otwiera się znane nam okno z wyborem algorytmów. Możemy wybrać inny lub ten sam. Polecam wybranie innego, np. Twofish. Można też zmienić algorytm mieszający na SHA-512.

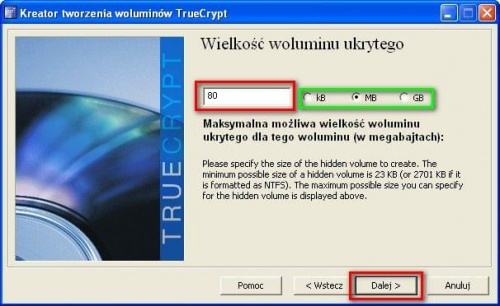

Wybieramy rozmiar woluminu ukrytego. Oczywiście musi być on mniejszy od zewnętrznego. Warto też pozostawić nieco miejsca dla woluminu zewnętrznego celem umieszczenia w nim jakichś „tajnych danych”. Tak więc w przypadku 100 megabajtowego woluminu zewnętrznego nie twórzmy 99 megabajtowego woluminu ukrytego (można to jednak zrobić). Później jak wrzucimy na wolumin zewnętrzny więcej danych niż 1 MB to nadpiszemy (utracimy) dane z woluminu ukrytego.

Ponownie wpisujemy hasło, tym razem musi być ono inne niż hasło do woluminu zewnętrznego. Powinno być ono mocne (20 znaków – wielkie i małe litery, cyfry, znaki specjalne, spacja). Więcej o tworzeniu haseł w innym moim przewodniku pt. Bezpieczne zarządzanie hasłami - KeePass dla początkujących dostępnym na forum w dziale Sprawdzonych porad:

viewtopic.php?f=7t=287960start=0

Możemy także użyć plików-kluczy.

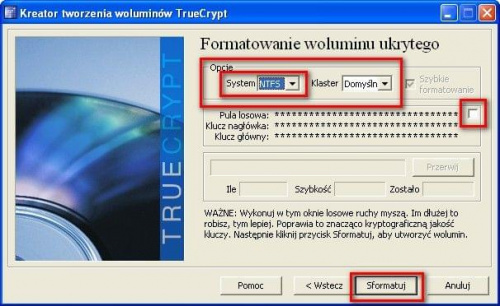

Jako system plików wybrać NTFS. Odznaczy haczyk obok „Puli losowej”, ukryjemy wszystkie dane szyfrowania. Na koniec klikamy Sformatuj.

Wolumin ukryty został utworzony. Czytamy ostrzeżenie dot. używania woluminów ukrytych i klikamy „OK” a w następnym oknie klikamy „Wyjście”.

3. Montowanie plików-kontenerów jako wirtualne dyski

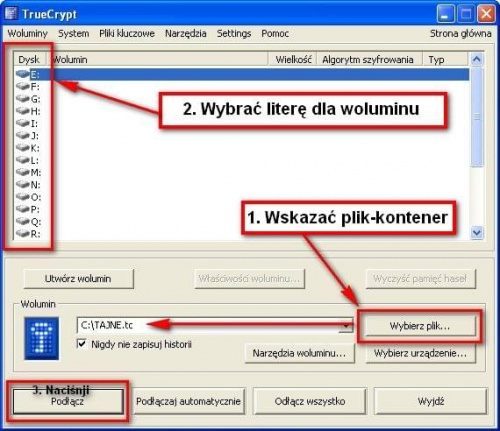

Kiedy mamy już utworzony plik-kontener możemy go zamontować na wiele sposobów. Opiszę tutaj najprostszy, gdyż poradnik ten kieruję do osób początkujących.

Najprostszą metodą zamontowania woluminu jest uruchomienie programu TrueCrypt oraz wskazanie pliku-kontenera do zamontowania.

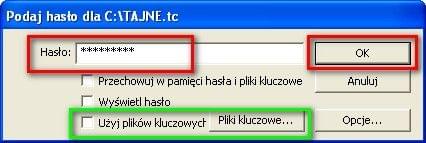

W zależności od tego, które hasło podamy to taki wolumin (zewnętrzny lub ukryty) zostanie zamontowany. W tym miejscu należy wskazać pliki-klucze jeśli używaliśmy ich do zabezpieczenia woluminów (zielona ramka). Po naciśnięciu „OK” otworzy się okno z zawartością naszego zaszyfrowanego dysku. Możemy na niego kopiować poufne dane. Po wykonaniu żądanych operacji, w oknie głównym programu wskazujemy nasz zamontowany dysk i klikamy „Odłącz”. Po odłączeniu dysku nasze dane są zasadniczo niemożliwe do odczytania bez znajomości hasła.

Plik-kontener możemy oczywiście nagrać na dowolny nośnik. Wszystko zależy od tego jak duży jest plik i jakimi nośnikami dysponujemy. Możemy tworzyć pliki-kontenery np. o wielkości 700 MB lub wielkości płyt DVD jedno i dwuwarstwowych. W końcu możemy także tworzyć pliki do nagrania na płytach BlueRay.