Wpakowalem sie w klopot z wirusem, ktory aktywowal sie po otwarciu emaila i kliknieciu na zalacznik, ktory byl wiadomoscia od kuriera UPS o niemozliwosci dostarczenia przesylki.

W chwili obecnej wlasnie oczekuje na przesylke, dlatego nie spodziewalem sie takiej akcji.

Czy mial ktos z czyms takim doczynienia?

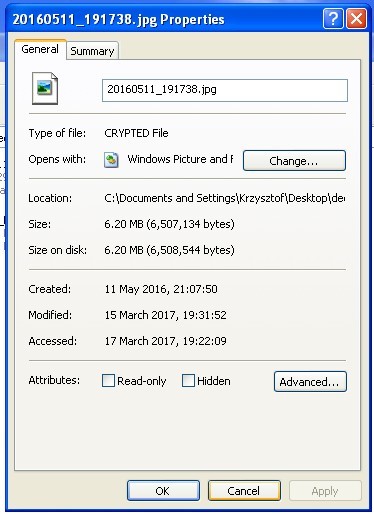

Wirus atakuje wszystkie pliki i po kliknieciu na wlasciwosci pliku, typ pliku jest crypted file i pliku nie mozna otworzyc, cokolwiek czy to jpg, xls czy jakiekolwiek inne pliki.

Bardzo prosze o pomoc, czy mozna sobie z tym jakos poradzic.

System windows XP

ransomware poszukaj w google jak odszyfrować swoje pliki,jak się nie da to będziesz musiał robić formata i system od nowa instalować.

Wielkie dzieki za odpowiedz.

Czyli przeinstalowanie systemu przywruci wszystko do normy ?

Czy demontujac twardy dyk i podlaczajac go do innego PC lub laptopa, bede mogl odzyskac dane i skopiowac wszystkie pliki, ktore mam na innej partycji niz systemowa, zanim na nowo zainstaluje system na zainfekowanym dysku ?

Pliki zostały zaszyfrowane i po formatowaniu nadal będą zaszyfrowane.

Na innym komputerze pliki również będą zaszyfrowane.

W przypadku większości tego typu wirusów nie ma możliwości odszyfrowania plików.

Farbar Recovery Scan Tool - Raport obowiązkowy

Nie jestem obeznany w tym temacie wiec dziekuje za checi pomocy.

Czyli kompletnie nie ma juz mozliwosci odzyskania danych z tego dysku?

Przynajmniej nie odrzucaj pomocy. Zawsze trzeba korzystać w celu uratowania tego, co jeszcze da się uratować.

Na forum nie ma wróżki, więc nie wiadomo jaki wirus zaszyfrował pliki.

Skoro nie chcesz pokazać logów, to musisz radzić sobie samodzielnie.

https://id-ransomware.malwarehunterteam.com/index.php?lang=pl_PL

Wieczorem bede mial chwile wiec bede dzialal i ze wszystkim sie podziele.

Z gory dzieki za poswiecony czas i odpowiedzi.

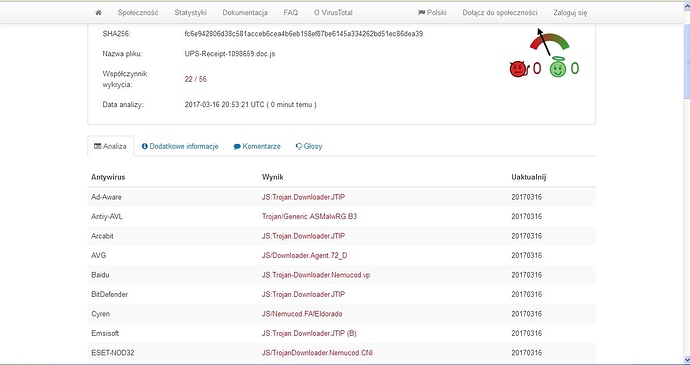

Pierwsze, co zrób to weź ten załącznik z tego e-maila i przeskanuj tu:

https://www.virustotal.com/pl/

Poznasz wtedy nazwę tego ransomware, który zaszyfrował Ci pliki.

Potem w google szukaj po nazwie jakiegoś decryptorora po frazie:

decrypt (tu nazwa tego ransomware) files

Jeżeli komputer jest nadal zainfekowany nie używaj zewnętrznych dysków/pendrive, udziałów sieciowych, bo też może Ci zaszyfrować pliki.

Spróbuj też znaleźć decryptor tutaj:

https://success.trendmicro.com/solution/1114221-downloading-and-using-the-trend-micro-ransomware-file-decryptor

Odszyfrowywanie testuj na kopiach zaszyfrowanych plików.

Jakie rozszerzenie mają zaszyfrowane pliki ???

Przy uzyciu

https://www.virustotal.com/pl/

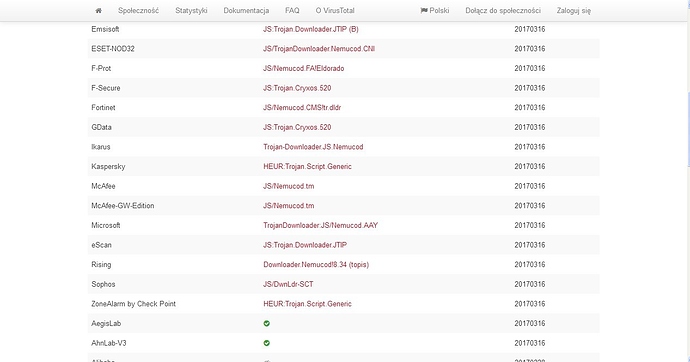

dostalem wynik jak na zalacznikach

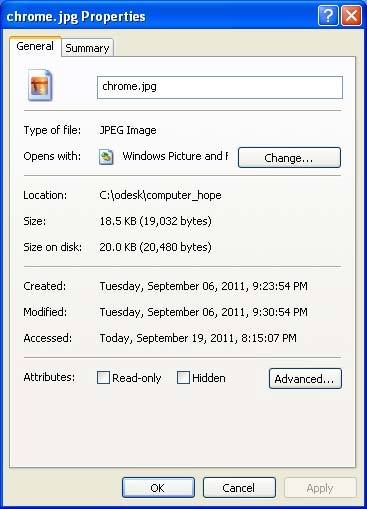

pliki i rozszerzenia sa jak oryginalne, jedynie typ pliku jest “CRYPTED File”

Po co ta dyskusja na forum pomocowym? Do czego prowadzi?

@fassi1 chce rozwiązać problem po najmniejszej linii oporu, ale bywa, że w rozruchowym potrafi zagnieździć się swołocz. I co dalej?

Procesy infekcji wykryje i zatrzyma roguekiller. Sporo też usunie.

Następnie koniecznie trzeba podać logi FRST i Addition, a także Shortcuts.

Polski odkurzacz usuwa pliki instrukcji wirusów szyfrujących. http://forum.odkurzacz.prohost.pl/index.php?topic=5311.msg18557;topicseen#msg18557

Od czegośą trzeba zacząć.

Virustotal wskazuje, że to trojan, który tak naprawdę pobrał złośliwy ładunek ransomware i go uruchomił.

Po twoich opisach raczej wynika, że to najnowszy “CryptoWall” zaszyfrował Ci pliki.

Na niego niestety aktualnie nie ma decryptora.

Nie mniej jednak logi FRST, Addition i Shortcuts być może pozwolą na dokładniejsze ustalenie, co to było.

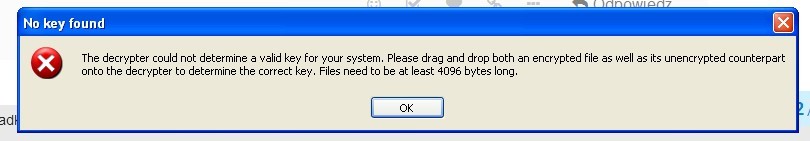

Probowalem uzyc

Emsisoft Decrypter for Nemucod

ale po przesunieciu dwoch plikow crypted i uncrypted, zglasza blad

Taa… produkujesz się w temacie, a z jakiegoś powodu nie podajesz logów. Będziesz się chwalił znowu po użyciu jakiegoś programu, a dopóki masz infekcję, to nie zabieraj się za skutki, choć też trzeba się na tym znać.

Szczerze to nie rozumie tej uszczypliwosci. Nie zrobilem jeszcze logow z jednego prostego powodu.

Mam dwie prace i wiele innych rzeczy do zrobienia, wiec wolnego czasu mam nie za wiele.

Gdybym sie na tym dobrze znal, to najprawdpodobniej nie tworzylbym tego tematu i sam potrafilbym sobie poradzic. Jadnak tak nie jest, dlatego tu jestem z mysla, ze przy pomocy innych, uda mi sie uratowac chocby jakas czesc danych. Znam sie bardzo dobrze na innych rzeczach i sam od czasu do czasu udzielam porad i pomocy innym na innych forach.

Dzisiaj wieczorem bede mial czas i zrobie logi.

Zalaczam logi i dodatkowa informacja.

Do tego plik z informacja utworzona po zaszyfrowaniu, co nalezy zrobic zeby odszyfrowac dane.

Addition.txt (20,0 KB)

FRST.txt (30,5 KB)

DECRYPT.txt (1,3 KB)

To “Nemucod” ransomware.

Do tego jest decryptor:

(wypróbuj najpierw na kopii paru plików, czy zadziała)

Probowalem tego decryptora, ale nie mam wersji odszyfrowanej zaszyfrowanego pliku.

Probowalem z zaszyfrowanym plikiem jpg i z jakims innym niezaszyfrowanym jpg, kazdy mial wielkosc okolo 6Mb a mimo to zglaszal blad, ze pliki musza byc conajmniej 4096 bytes.

Do tego moje pliki maja swoje oryginalne rozszerzenie a jedynie typ jest “CRYPTED”

Zidentyfikowałem go na podstawie treści DECRYPT.txt

Decryptor jest prawidłowy, ale wymaga tego samego pliku w wersji zaszyfrowanej i niezaszyfrowanej. (np jak gdzieś kopie robiłeś na innym dysku / pendrive). Na podstawie tych dwóch plików wyznacza klucz deszyfrujący i już inne pliki idzie odszyfrować. Wywala Ci błąd, nie może to być jakiś inny plik o rozmiarze “X” tylko ten sam, ale w postaci niezaszyfrowanej.

Tu masz info na temat tego szkodnika:

http://www.securityspyware.com/nemucod-ransomware-virus-removal-decrypt-crypted-extension/

Pliki nie mają oryginalnego rozszerzenia tylko “nazwa_pliku.jpg.CRYPTED”, a więc podwójne i jeżeli masz rozszerzenia ukryte w explorerze Windows to widzisz tylko “nazwa_pliku.jpg”.

Prawidłowy typ pliku dla JPG to:

Jak chcesz mieć pewność to prześlij próbkę zaszyfrowanego pliku (Sample Encrypted File) tutaj:

https://id-ransomware.malwarehunterteam.com/